行业现状

近年来,我国信息安全面临的安全形势日益严峻,网络安全形势异常严峻。网络空间面临的安全问题与几年前相比有了明显的变化。作为金融行业企业,开放的交易环境所带来的除了业务发展外也加剧了来自外部的安全威胁,同时各种新技术的引进也对原有的流程、环境、架构及业务体系的带来了巨大的变化。这些都加大了对外部入侵的攻防不对等关系。这种来自外部的挑战是时刻存在的,并且越发严峻。

2016年发布了《中华人民共和国网络安全法》,标志着我国网络安全实现真正的有法可依,自此,行业监管单位对信息技术安全提出了更严格的监管要求,而这类监管要求会越来越细致。开始逐步推动实战攻防演习模式,以验证国家关键基础设施及重要业务系统的实战化攻防能力,实战攻防演习逐渐形成趋势,其覆盖的行业迅速扩展,已经基本形成了标准的、规模化的网络安全检查形式。

解决方案

360红蓝对抗演习解决方案帮助金融行业用户应对当前复杂多变的网络安全环境和风险具有积极意义,在红蓝对抗方案中攻防队伍将根据要求实施“背靠背”的演习,从而通过攻防对抗,考验企业安全防护能力以及对安全事件的监测发现能力和应急处置能力。通过对抗、复盘和研讨,总结经验教训,对提升网络安全保障整体能力和水平具有突出价值。

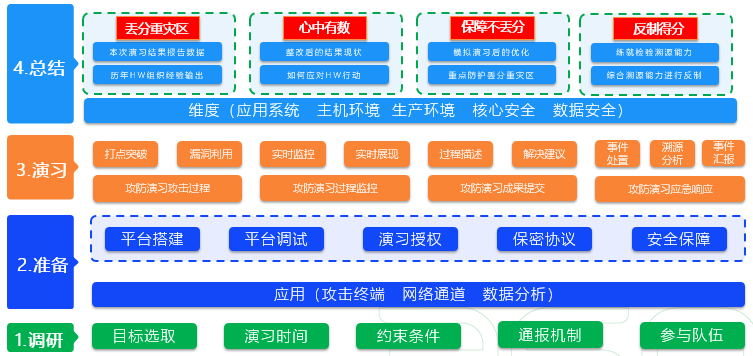

360红蓝对抗解决方案根据阶段划分原则,将实战攻防演习分为四个阶段:调研阶段、准备阶段、演习阶段、总结阶段。各阶段所需进行的具体工作如下:

(一)调研阶段

1. 目标系统选取

演习目标系统选取是根据实战攻防演习需要,由双方协商进行指定,以确定攻防演习过程中的目标系统,建议选择容易遭受外部攻击的若干关键信息基础设施作为目标系统。

2. 演习时间确认

演习总体时间为25个工作日,演习分为四个阶段,其中调研阶段5个工作日,准备阶段10个工作日,演习阶段5个工作日,总结阶段5个工作日。(建议结合实际环境、需求进行调整)

3. 约束条件确认

避免演习过程中因攻击方的不当攻击行为对业务系统产生影响,从而导致演习工作受阻或停滞,根据实际环境对演习中系统所能接受的攻击方式进行调研,以确保攻防演习工作不因攻击人员的攻击行为不当,而影响整个演习工作的进行。

4. 通报机制确认

为演习参与人员建立有效的通报机制,以方便在演习过程中快速对各类问题进行通报和处理。

5. 阶段交付物

《攻防演习资产调研表》、《攻防演习每日攻击事件汇总表》、《攻防演习漏洞隐患整改跟踪表》、《安全风险检查访谈表》、《安全基线自查表单》

(二) 准备阶段

为达到攻防演习预期目标,梳理前期需完成的工作,为后续演习正式开展提供保障。本阶段主要完成攻防演习平台的调试、攻击队伍注册、防守队伍注册、裁判组注册、演习授权、签署保密协议等工作。

1.演习平台调试及注册

攻防演习平台调试,平台以云服务方式(不需要部署任何设备即可随时展开真实的攻防演习),为攻击人员分配网络资源,通过展示大屏,展示整个攻击过程,对攻击方技术人员行为做审计,防止攻击方人员越界做破坏行为,以保证整个攻防演习过程的安全。

2.演习授权

演习开始前期,对攻击团队进行正式授权,确保演习工作在授权范围内有序进行,所有参演攻击组应在获取演习攻击授权后,才可对演习目标开展演习攻击。

3.签署保密协议

为了防止攻防演习过程中泄露信息,参与演习需签订保密协议,并对参演服务人员提出保密要求,确保参演服务人员认同、认可泄露演习信息的严重后果,提高参演服务人员保密意识。

4.准备阶段-服务输出

《攻防演习保密协议》、《攻防演习授权委托书》、《防守方评分规则》、《攻击方评分规则》、《红蓝对抗禁止规则》(三) 演习阶段

1.攻击方工作

攻击方利用网络攻击的技术手段,在不影响目标业务系统可用性的前提下,对目标系统开展攻击演习。

攻击方将按照网络边界打点突破,内网资产发现并深入挖掘漏洞,从而实现横向渗透,进而实现整个网络的夺权思路,达成攻击目的。

攻击方在对目标系统进行有针对性的、有组织的入侵攻击,制定攻击策略、规划攻击线路,攻击者分工合作,力争在短时间内取得最大战果。

2.防守方工作

在演习阶段,防守方从技术角度实施以下三点:

1) 做好全局性分析研判工作

2) 全面布局安全监测预警

3) 提高事件处置效率效果

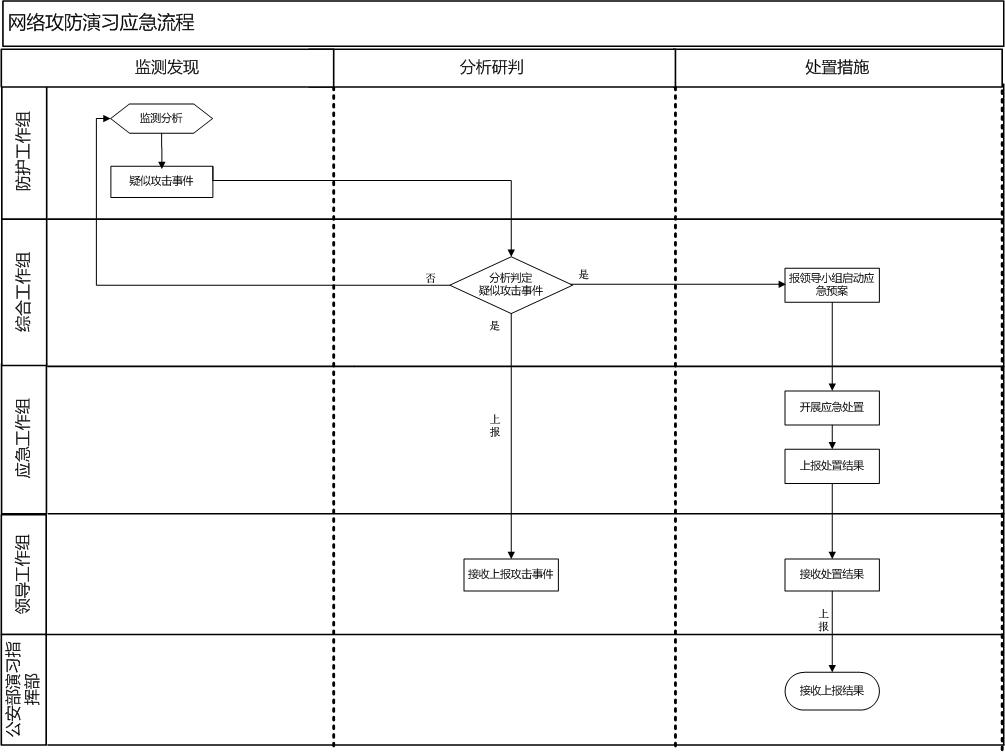

具体防护流程图如下:

3.裁判工作

负责对攻防演习过程进行整体把控,对攻击方、防守方提交的相关成果进行评分,并对技术挑战及核心问题进行技术研判。

(四)总结阶段

日常总结:各攻击队伍及防守队伍,应每天按照总结模板填写当日的攻击、防守成果,总结当日的演习成绩、经验与心得。

最终总结:通过日常总结内容及攻防演习平台统计的相关信息内容(攻击方的攻击行为、攻击手段、攻击次数等,同时统计目标系统发现、检测和拦截的攻击数量),对本次红蓝对抗演习进行全方位的总结。

方案价值

360红蓝对抗演习以实战化、可视化、专业化为原则,以不对实际目标系统进行破坏攻击为底线,进行实战攻防对抗,攻击模式不限制单个系统,不限制内网渗透,不限制通过周边系统迂回,以体现如下价值:

- 深入挖掘信息系统可能存在的安全风险;

- 全面检验企业网络安全防御体系的有效性;

- 检验企业安全人员应急响应、处置流程及协作能力;

- 增强企业人员网络安全意识,完善网络安全保障体系。