1、事件概述

国内某药业集团股份有限公司是一家集药品研制、开发、生产、销售于一体的国际化制药企业集团,该企业自2018年第一次遭受勒索病毒攻击后,尝试采用了多种防护手段避免再次遭受类似经济损失,但均收效甚微。

近日该公司BCS(生物药剂学分类系统)在装有杀毒软件的基础上再次遭受勒索攻击。生物药剂学分类系统(简称:BCS):是按照药物的水溶性和肠道渗透性将药品分类的系统,一旦瘫痪将对药企生产造成重大影响,从而带来严重的经济损失甚至是负面社会影响。

2、事件处理与恢复

威努特在得知客户状况后,立即成立应急专家小组,第一时间通过电话、远程会议等方式了解客户现场信息,并开展该事件的应急处置工作:

现场情况梳理:

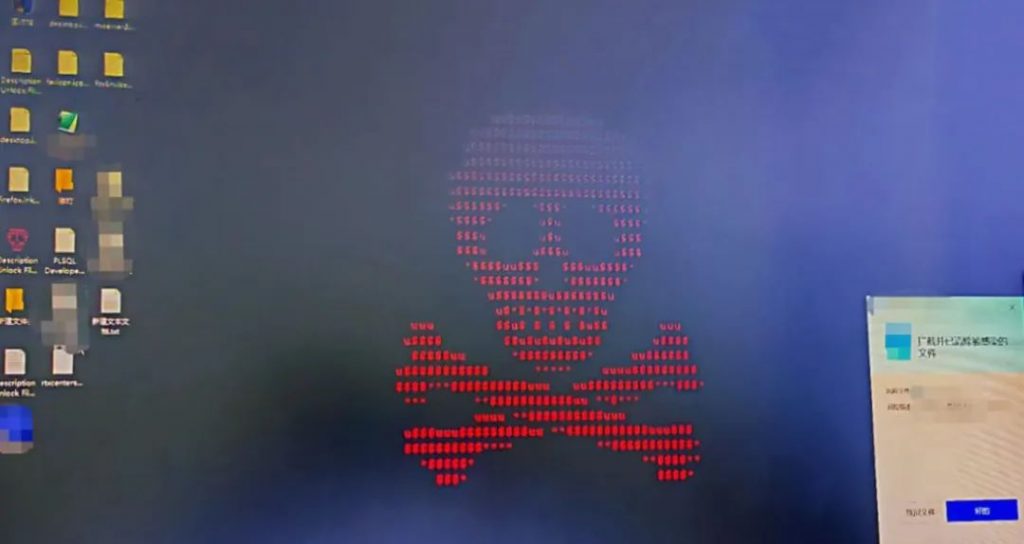

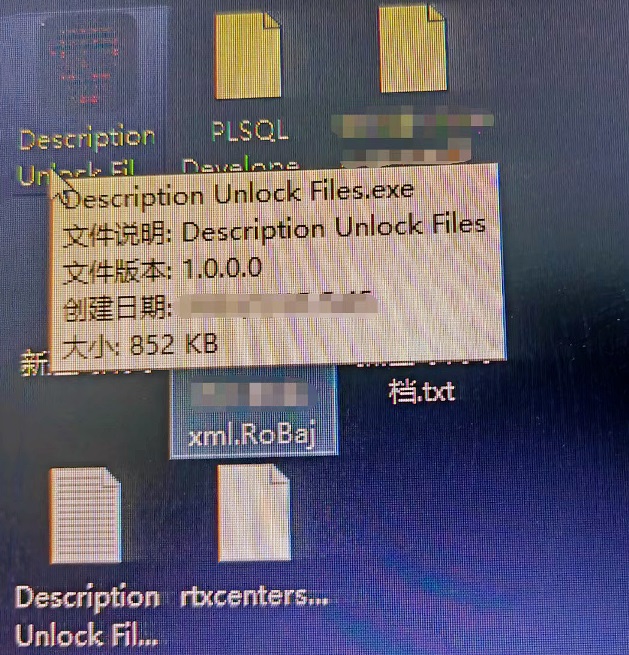

(1)梳理用户生产网络环境,重要系统为财务系统和业务系统(BCS),网络部署部分网络安全产品,同时BCS(生物药剂学分类系统)安装有杀毒软件并定期更新病毒库,但系统仍被勒索加密,且持续加密文件。

(2)识别、查看BCS(生物药剂学分类系统)内中毒设备异常进程或其他底层执行文件,均无法有效执行。勒索病毒已影响系统底层命令执行,无法进行正常操作。

现场处置动作:

(1)为防止勒索病毒可能通过网络继续传播影响其它重要业务系统,优先将此系统隔离现网,并尝试离线进行分析;

尝试运行cmd、powershell、任务管理器等,运行失败;

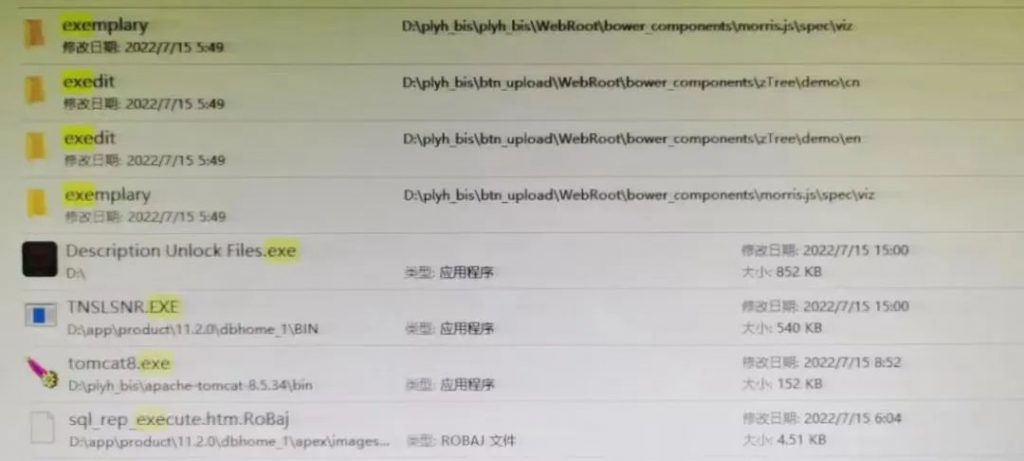

通过PE模式尝试运行cmd、powershell等可正常运行,但未发现异常进程,判断勒索进程PE下停止运行;

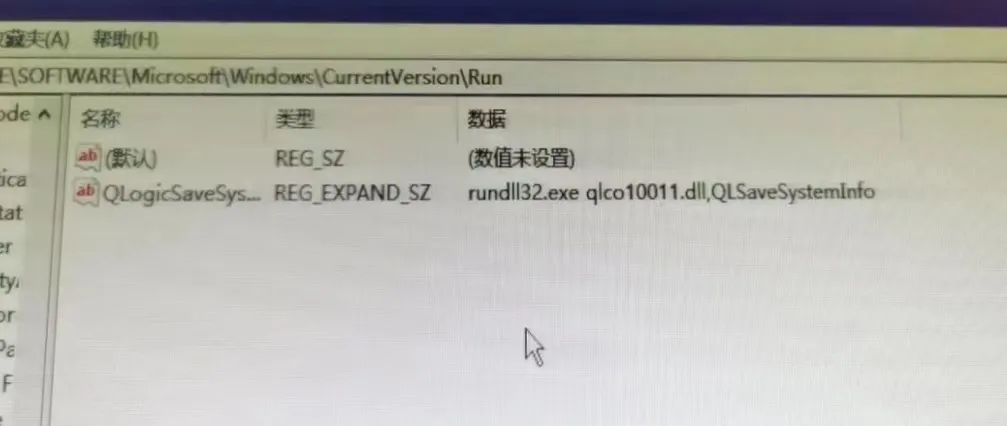

PE模式下排查自启动注册表HKLM/Software/Microsoft/Windows/Current Version/Run,备份DLL后计划进行自启动逐项排查;

(2)为防止网内仍存在未发现勒索病毒二次感染财务系统,离线财务系统并检查财务系统安全现状,确认无问题,备份、部署主机防勒索系统防护后再上线。

主机防勒索系统部署完成后,开启勒索行为监测、勒索病毒诱捕、关键业务保护、核心数据保护、文件保险箱等防护功能;

图5 财务系统部署威努特防勒索产品并开启防护功能

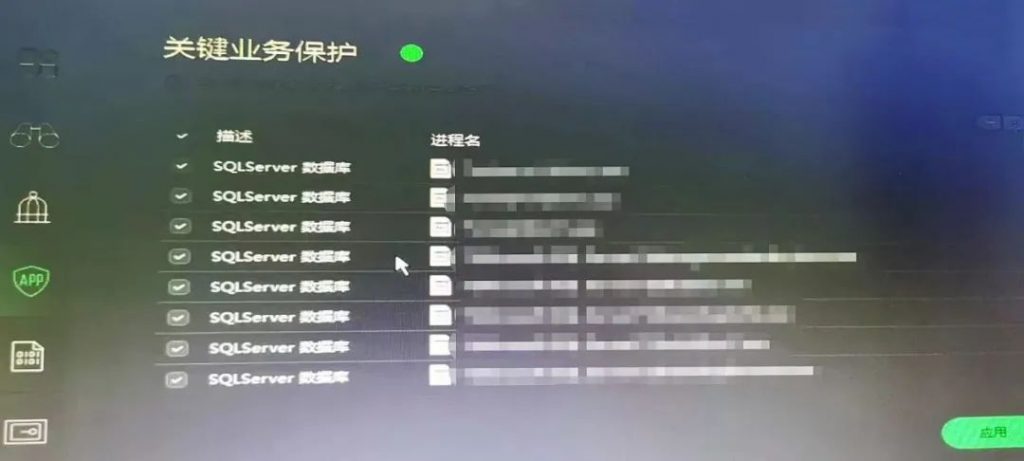

针对财务系统关键业务进行重点保护;

为确保财务系统关键数据安全,优先针对财务系统数据库关键进程进行保护,防止业务数据被加密,再细化相关业务应用进程保护。

应急处理方案:

现场BCS(生物药剂学分类系统)已停滞运行,严重影响生产业务。用户、集成商、威努特三方经沟通商定,以优先恢复业务、再加强防控为主体思路,遂停止分析转由业务系统厂商进行系统重新部署并完成主机防勒索系统防护后再上线业务系统,减少业务停滞带来的经济损失。其次,同步威努特在财务系统部署主机防勒索系统加强防护,防止财务系统也受到勒索病毒攻击。

3、事件分析与复盘

本次安全事件因考虑到尽快恢复业务,减少经济损失而未完成对病毒样本提取分析,整个处理过程耗费3个小时的时间。此次安全事件再次印证基于病毒特征库的杀毒软件在面对日趋多变(变种)的勒索病毒显得力不从心。

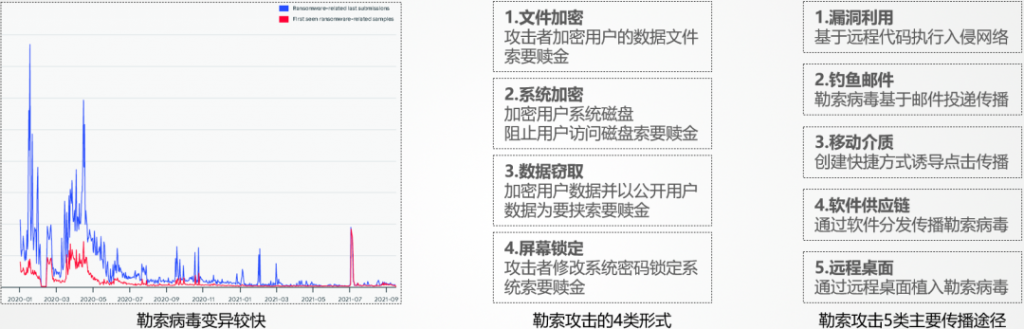

勒索病毒是一种极具破坏性、传播性的恶意软件,主要利用多种密码算法加密用户数据,恐吓、胁迫、勒索用户高额赎金。典型勒索病毒包括文件加密、数据窃取、磁盘加密等类型,攻击者主要通过钓鱼邮件、网页挂马等形式传播勒索病毒,或利用漏洞、远程桌面入侵等发起攻击,植入勒索病毒并实施勒索行为。

快速处理病毒、快速恢复业务固然重要,但在生产业务中,如何在勒索病毒入侵前就发现,如何在勒索病毒发作时就阻止才是王道。

4、主流防勒索解决方案分析

从入侵技术方式来看,与传统网络攻击相比,勒索病毒并无特别之处甚至都不能被称之为病毒。但从其影响后果来看,其简单粗暴的攻击方式(文件加密),让受害者经常无法从以检测和响应为基础的传统网络安全架构中,找到合适的方式加以应对,尤其是大多数受害者目前主要还是以“人工响应”为主,事前检测不到、事中缺少机制拦截管控、事后无恢复等问题,让现有的机制纰漏无所遁形。

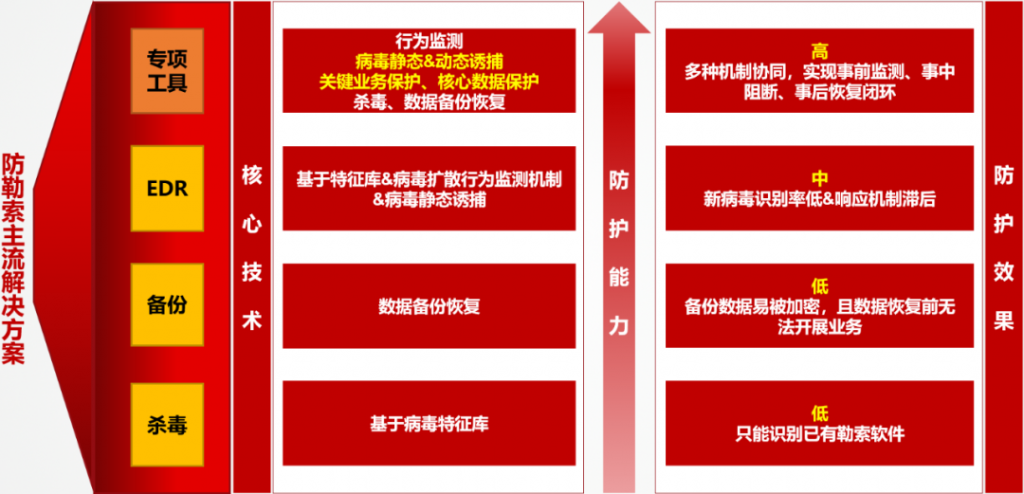

从勒索病毒入侵的角度来看,当前主流防勒索解决方案众多,然而效果却大相径庭,具体现状如下所示:

由图可见基于行为监测的主动防御理念是主机防勒索的高效防护技术方向,通过检测勒索病毒恶意行为、保护核心业务免遭中断、再辅以备份手段恢复恶意加密的系统数据,实现事前防御、事中检测/阻断、事后恢复的勒索病毒防范能力。

5、事前检测、事中阻断是关键

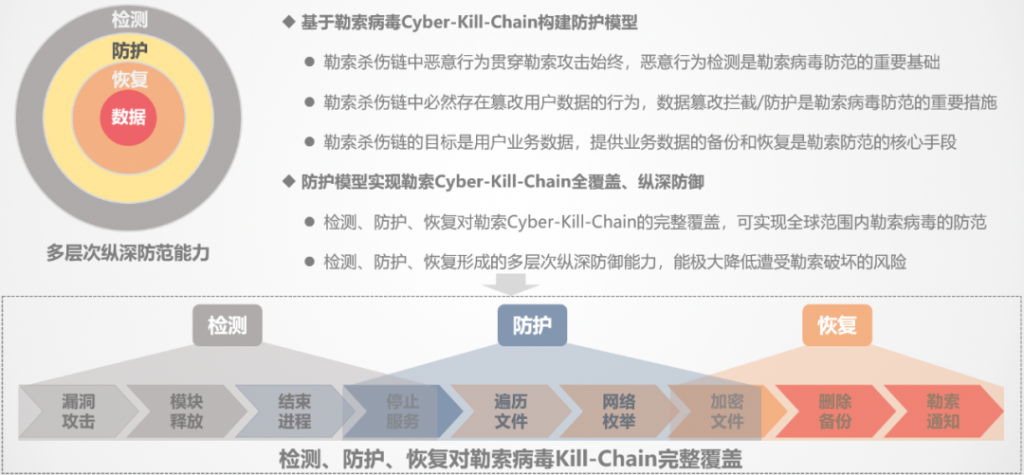

通过分析全球100多种流行勒索病毒,发现勒索病毒行为具有高度趋同性,高度符合Cyber-Kill-Chain模型,整个勒索杀伤链涉及感染&准备、遍历&加密、破坏勒索三个环节,感染准备阶段主要行为是漏洞利用、自身模块释放、进程中止和服务清除,遍历加密阶段主要行为是文件遍历、数据加密,破坏勒索阶段主要行为是删除系统备份、弹出勒索通知。

基于勒索病毒行为特征分析结果,威努特设计的主机防勒索系统具备检测、防护、恢复能力,对勒索Cyber-Kill-Chain完整覆盖,检测、防护、恢复能力形成多层次纵深防御能力,事前保护系统业务、事中发现勒索病毒并阻断、事后基于备份数据恢复业务,多层次技术手段的综合应用,具备强大的勒索病毒防范能力。

通过本次安全事件基于特征库的勒索病毒防护手段在面对变种或未识别勒索病毒防护失效可见,传统勒索病毒防护技术思路缺乏主动性,易造成防护失效或防护迟滞,最终防护效果不佳。本次安全事件财务系统、BCS系统采用威努特主机防勒索产品以低代价完成业务系统安全防护覆盖事前防护、事中阻断、事后恢复,具体实现如下:

1、静态+动态诱捕精准识别与内核级指令调用的双重联动的事前保护

检测作为勒索病毒防护的基石,其效果尤为重要,防勒索系统通过静态诱捕文件会被勒索病毒视为系统文件,进而无差别的恶意加密,动态诱捕投递技术确保诱捕文件第一个被勒索病毒加密,进而精准、无误报的识别勒索病毒。

静态诱捕:大部分勒索软件会加密若干固定文件夹下的文件静态诱捕是守株待兔式发现勒索软件,当勒索程序“操作”诱捕文件时防勒索软件会及时响应并拦截。

动态诱捕:勒索病毒遍历系统文件会调用操作系统特定的接口或函数,防勒索系统在监测到这类调用指令时,动态生成诱捕文件第一个返回给相关进程,与此同时监测诱捕文件的状态,勒索病毒会第一时间进行加密,进而被防勒索系统捕获。

内核级指令调用的勒索防范:勒索病毒调用操作系统内核指令,执行中止进程、遍历文件、加密数据等恶意行为,威努特主机防勒索系统检测、防护、恢复功能构建于操作系统内核驱动层,对系统进程、文件操作、网络行为进行管控,实现勒索病毒的内核级防范。

2、基于行为监测的关键业务与核心数据保护主动防御技术的事中阻断

通过关键业务保护、核心数据保护的主动防御技术,结合不依赖勒索病毒特征库的恶意行为监测与阻断技术,有效防范已知或未知勒索病毒,无惧勒索病毒“变种”。

通过关键业务保护模块,对BCS系统及财务系统主机常见应用、关键业务进程进行保护,避免应用进程被非法中止导致的业务中断或系统崩溃,也能防范勒索软件对应用数据的加密。

基于核心数据保护功能对BCS系统及财务系统主机建立系统中应用与数据间的访问关系模型,阻断勒索软件对应用数据非法的读写删改,保护系统中文档、数据库、工程文件、音频、图像、视频、配置文件免遭勒索软件恶意加密。

3、基于备份数据恢复业务的事后“风险兜底”

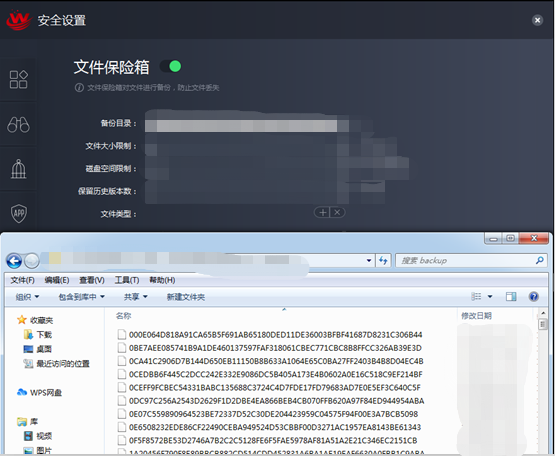

为防止出现极端状况,现场BCS系统与财务系统通过文件保险箱功能实现提供应用数据动态备份,在任何可疑操作前完成数据自动备份,并对备份数据加密,勒索攻击发生后,可基于备份数据快速恢复系统业务。

6、结 语

通过本次安全事件可见,业务系统一旦遭受勒索病毒攻击直接影响到用户业务运转且带来的经济损失无法估量。业务系统通过破解恢复的可能性极低,通过数据恢复方式效率低,速度慢。这两种都不是最优恢复业务的解决方案。威努特建议应采取两个同步解决方案:1.隔离中毒系统,快速部署备用系统,从而快速恢复业务;2.快速在网络可达的其它重要业务系统部署主机防勒索系统,避免其它重要业务系统受影响。选择合适的防护方式是杜绝此类事件的关键点。

威努特防勒索系统专为勒索病毒防范而打造,基于勒索杀伤链的防护模型,可覆盖全球范围内的勒索病毒的检测防范,不依赖病毒特征库,基于行为规则的技术能力可持续防范各类已知或新型勒索病毒,构建于操作系统内核层,能够深度对抗APT级勒索病毒,可用于医疗、教育、金融、科技、能源、零售等行业,帮助用户构建多层次的勒索病毒防范屏障,保护企业数据免遭勒索破坏,保护重要业务不被中断。