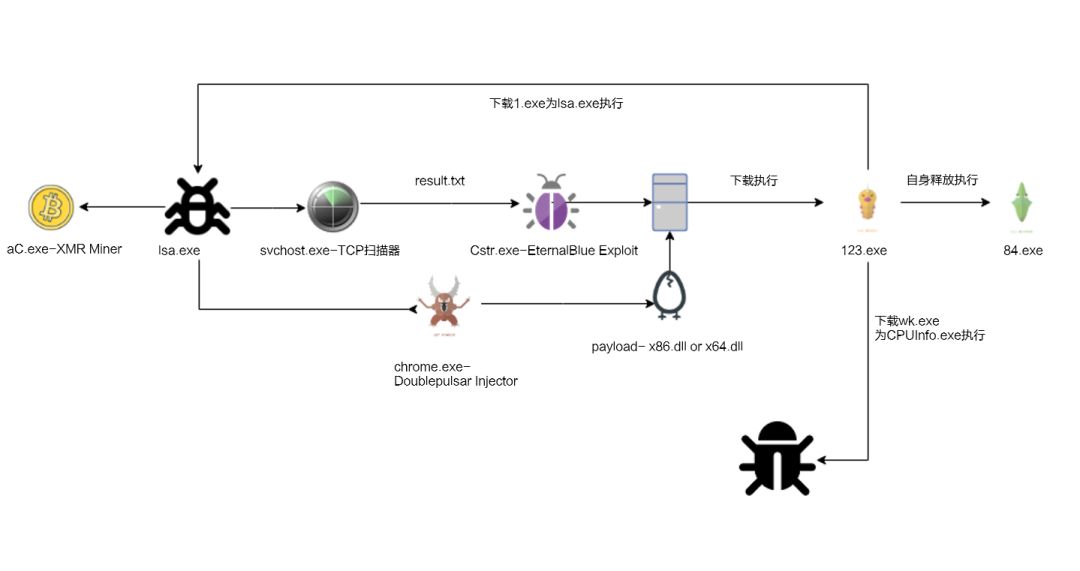

近日,深信服安全团队监测到一款名为ZombieBoy的木马悄然感染了国内外多个行业的用户主机。该木马包含内网扫描、“永恒之蓝”漏洞利用、“双脉冲星”后门、挖矿工具等多个恶意模块,是一款集传播、远控、挖矿功能为一体的混合型木马。其结构类似于“MassMine”,由于释放第一个恶意DLL文件时使用了一个名为ZombieBoy的工具,因此被命名为ZombieBoy挖矿木马。

病毒名称:ZombieBoy

病毒性质:挖矿木马

影响范围:目前已感染数万台设备,涉及多行业

危害等级:高危

传播方式:内网扫描、“永恒之蓝”漏洞利用

病毒描述

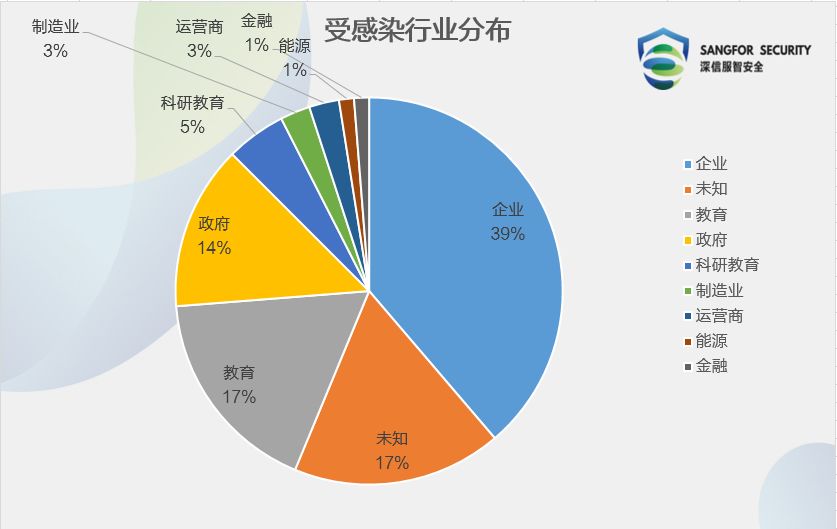

ZombieBoy木马最早出现于2017年底,2018年下旬,安全媒体报道被该木马控制的主机多达七万台。日前,经深信服安全云脑数据监测发现,该木马在各个行业中迅速扩散。其中,安全防护较为薄弱的企业成为感染的重灾区,教育行业、政企单位等均受到不同程度的感染:

从深信服的云脑监测数据来看,该木马感染区域没有明确的目标,全国各省以及国外用户均存在感染现象,其中感染量TOP5区域分别为广东省、浙江省、北京市、上海市、江西省。

感染现象

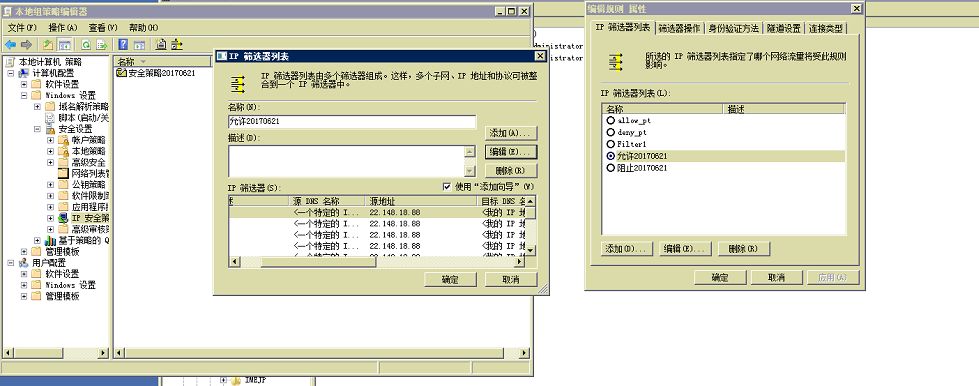

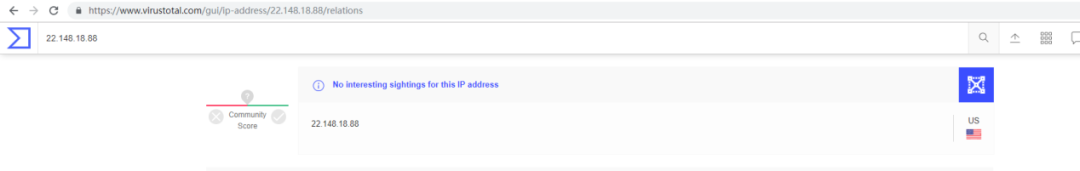

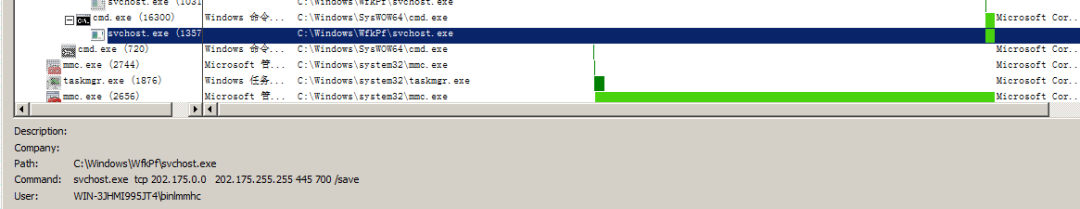

受感染的主机上出现了未知IP策略的明显现象,该策略会将除了22.148.18.88之外连接445的IP全部阻止。

可疑IP地址查询为一个美国IP。

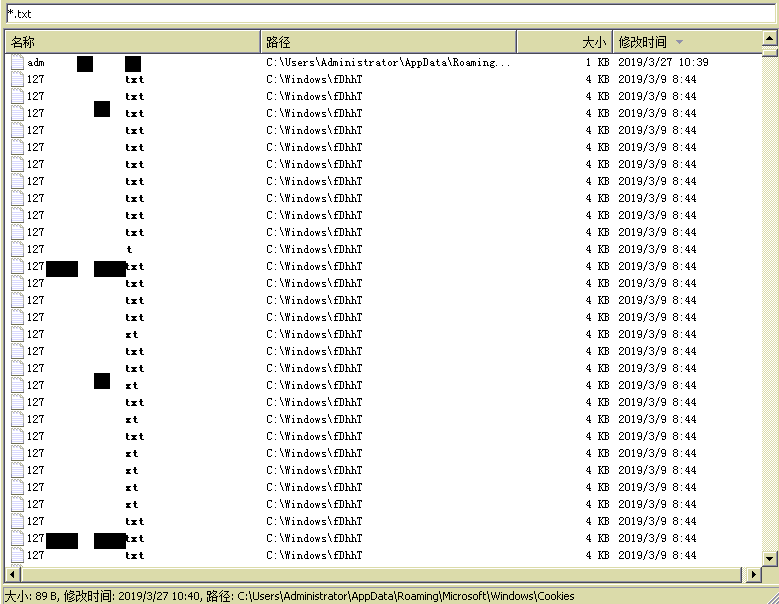

搜索最新创建的TXT文件,能发现大量IP.TXT文件,是该木马内网传播模块的日志文件:

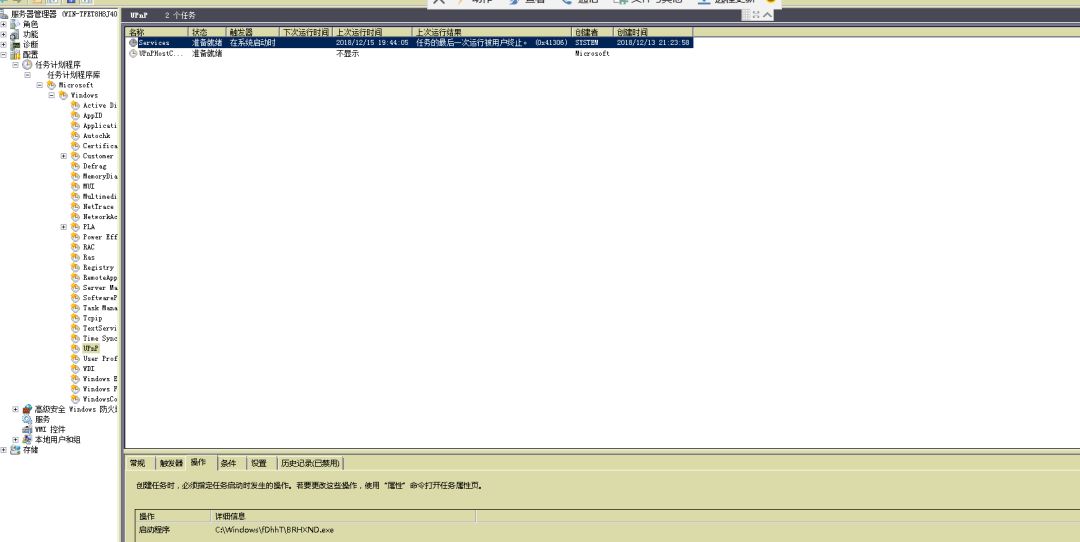

出现执行木马目录下恶意文件的计划任务:

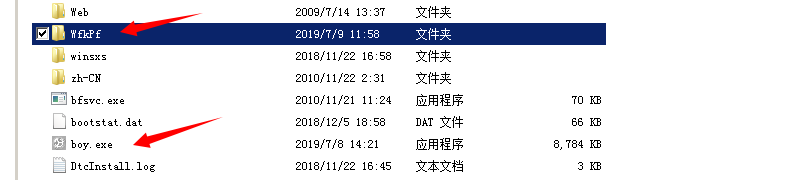

windows目录下创建一个5位随机字母的文件夹,并存在boy.exe木马文件:

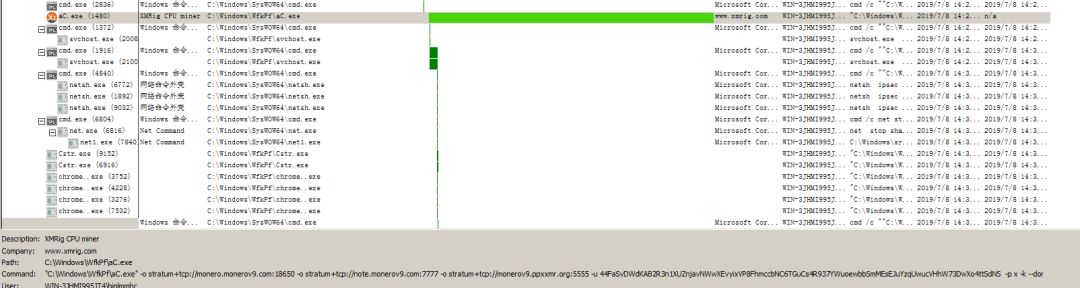

存在恶意挖矿进程:

WinEggDrop开源扫描器进程:

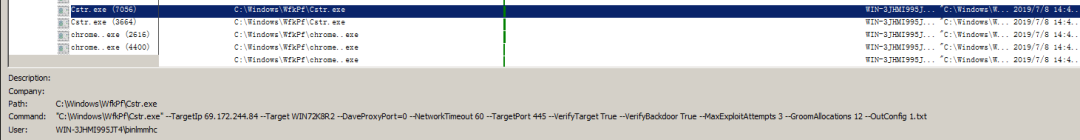

永恒之蓝漏洞利用工具进程Cstrl.exe:

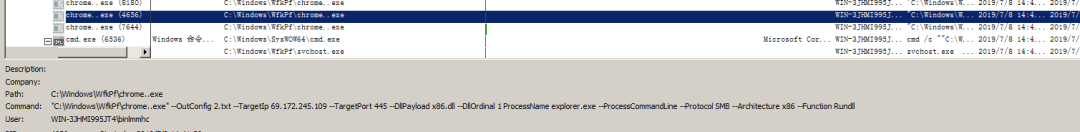

双星脉冲后门植入工具进程chrome.exe:

解决方案

1.更新MS17-010漏洞补丁。

2.关闭业务上不需要的端口,如135、137、138、139、445等。

3.使用安全产品查杀木马文件及进程,深信服EDR产品、下一代防火墙及安全感知平台等安全产品均具备病毒检测能力,部署相关产品用户可进行病毒检测。

4.使用深信服安全产品,接入安全云脑,使用云查服务可以即时检测防御新威胁。

5. 深信服为广大个人用户免费提供查杀工具,可下载如下工具,进行检测查杀。

64位系统下载链接:

http://edr.sangfor.com.cn/tool/SfabAntiBot_X64.7z

32位系统下载链接: