一、背景

在我国经济高速增长时期,水泥行业得到了迅猛发展,但随着经济发展由高速增长阶段向高质量发展的转换,固定资产投资增速放缓,全国水泥需求进入了一个平台期。水泥行业总体产能过剩,致使水泥行业面临着非常严峻的竞争压力;自动化、智能化水平较低则使企业制造成本居高不下;日趋严格的环保政策更是对企业的节能减排提出了更高的要求,水泥行业所面临的大环境使得数字化转型愈发迫切。数字化浪潮正在水泥行业掀起一场深层次的变革,利用5G、大数据、人工智能等技术,为水泥生产企业赋能,实现行业数字化转型已是大势所趋。PLC、DCS等控制系统应用在输送皮带、原料磨、均化、回转窑、熟料磨、打包、余热发电等水泥生产工艺环节,智能化系统建设过程中,会有些IOT设备、智能装置部署在工业现场,在帮助企业提升感知能力和丰富数据的来源、提升运行效率的同时,原有的安全漏洞及联网带来的外部风险也会进一步加剧,给业务的运行带来风险。

二、水泥生产安全风险

在水泥生产企业在进行数字化转型过程中,存在网络边界不清、边界防护不足、主机安全隐患严重以及资产漏洞不清等安全隐患,会对系统的运行带来安全风险。具体的风险情况如下:

1、网络框架不清晰

水泥生产加工工艺相对较为悠久,有些建厂较早的水泥生产企业并未对网络架构进行合理的规划,不同业务功能的网络杂糅在一起,尤其是有些视频监控网络与数据传输网络走同一条链路,在视频传输时占用带宽较大,严重影响其他系统数据传输业务的稳定性。

2、工业网络边界防护能力弱

在水泥生产企业未做整体工业安全防护建设前,很少去考虑工业控制网、工业管理网络的南北向、东西向网络边界防护,有些做了边界防护也采用旁挂的部署方式,没有做到真正的边界隔离,极容易引起网络安全风险外溢,影响相邻网络,影响生产控制系统的连续稳定运行。在数字化转型过程中会将窑、磨、脱硫脱硝、包装发运等烟囱式系统打通,建设智能生产管理平台,形成一个互联互通的智能工厂,在这种前提下,工业网络边界的防护尤为重要。

3、 工业入侵检测能力不足

工业控制系统需依赖s7、modbus等常见工业协议进行窑、磨、皮带、计量器具、泵阀等生产装置的控制,近些年利用工业资产漏洞针对工业总线通讯协议的入侵行为屡见不鲜,传统IT网络入侵检测设备,难以应对工业网络场景。

4、工业主机防护能力弱

工控网络中工业主机常用来搭载工控系统的上位机软件,工控软件又对常用的杀毒软件比较排斥,杀毒软件存在对工控软件一些程序、脚本误杀、误报的情况(不含工控厂家认证过的杀毒软件),所以有些控制系统上位机并未安装防护软件,那工业主机很有可能成为僵、木、蠕病毒的“乐园”,尤其是现在工业控制软件大多数是运行在Windows 系统上的,而当下流行的勒索病毒,也主要作用于Windows 系统,所以针对工业主机的防护需求迫在眉睫。

5、工业资产的缺乏脆弱性管理手段

区别于IT资产的脆弱性管理,工业控制系统由于其长期封闭、独立的特性,造成了在网络安全方面的欠缺,不具备更多的容错处理,比如异常指令的处理,不具备较大压力的处理,比如快速数据传输、访问等。工业资产漏洞正是最容易被不法网络技术人员利用的主要脆弱点,通过工业资产漏洞,入侵生产网络并进行破坏。

6、缺少工业网络流量检查能力

水泥生产企业的工业网络连接着各种业务系统,例如视频监控、门禁、回转窑控制系统、窑专家系统、MES、SCADA、消防,每个系统都会产生带有各自系统特性的流量,流量的健康状况,可直接反应出生产业务的安全情况,尤其是工控系统这种直接参与生产过程的业务系统,如缺少流量审计的能力,则无法快速发现并处置网络流量中的安全风险,造成不良后果。

7、缺少数据防泄漏的手段

随着互联网即时通讯软件的迅速发展,一些生产报表、财务报表、化验结果等文件通过软件上交、转达,在方便文件传输的同时也带来了数据泄露的风险,不管是被不法网络技术人员截取,还是内部人员的不经意的转发,或者存储文件的U盘不小心丢失,都有很大可能性因此产生不良影响。

8、远程运维过程缺少监管

水泥生产企业工控系统、管理系统在试生产、试运行并验收结项后,运维过程中通常会使用向日葵、VNC、Teamviewer等互联网工具进行运维,但运维过程无任何管控措施,出现问题不能定位追责,无法追溯。

9、人员安全意识有待提升

水泥生产环境恶劣、复杂,相关人员只有生产安全意识,无网络安全意识,网络安全组织、岗位、人员、职责、制度等普遍缺失或不成体系。

三、铭冠网安绿盟水泥行业工控安全解决方案

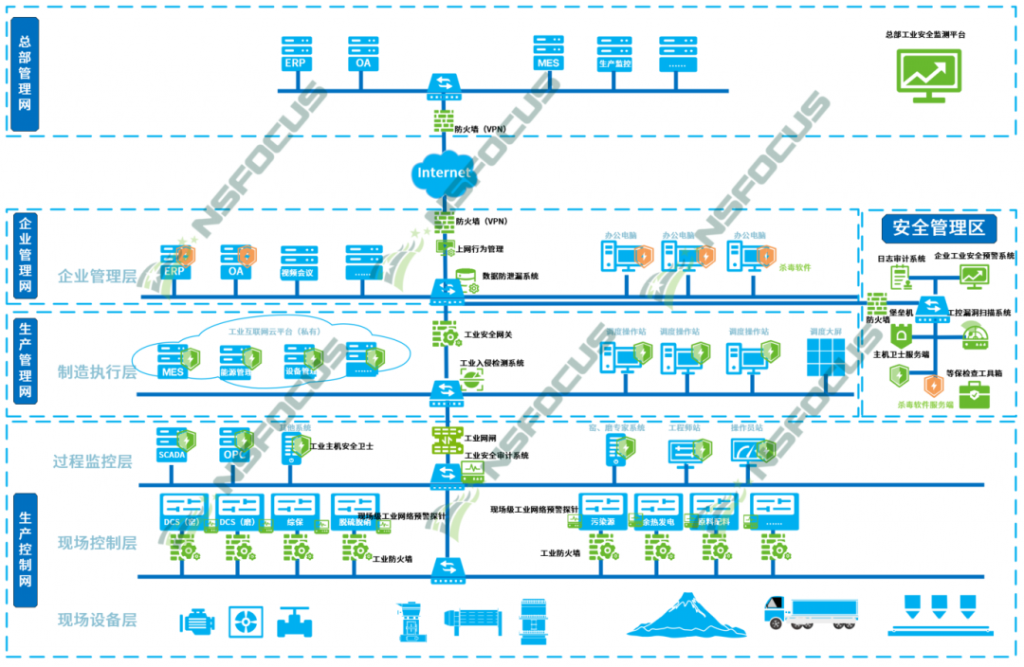

综合考虑水泥生产过程实际面临的工业网络安全风险、《工业互联网+安全生产三年行动计划》及等保相关要求,需要从网络架构设计,边界防护,入侵检测、工业流量审计,主机防护,安全运维及态势感知等几个方面考虑,规划解决方案如下:

注:本文着重于工业生产相关网络安全防护,其他系统不做重点描述

1、 网络架构设计

明确网络边界,将单个工厂区域划分为企业管理网、生产管理网、生产控制网、安全管理区四个大区。

2、网络边界防护

在生产管理层与生产控制层之间部署工业网闸(ISID),对工业协议报文拆包、内容剥离、安全过滤、单向传输、协议重组等,保障只有生产数据从生产控制网传输到生产管理网,禁止管理网违规访问生产网,实现两网之间的大边界安全防护。

在生产控制层每套控系统网络出口部署工业防火墙(ISG),对工业控制网络边界进行横向隔离,再对工业通讯协议进行深度解析,对途经防火墙的工业协议字段与数据值进行检查。

在生产管理区与企业管理区部署工业防火墙(ISG),配置ACL、NAT与端口映射功能,用来防护办公网络对MES等生产管理系统的访问行为与生产管理系统向企业管理层的数据传输。

在企业网络出口与总部网络入口部署防火墙,进行边界防护,使用IPSEC VPN 功能防护总部与单个企业之间的网络连接与业务交互,也可根据实际业务需求使用运营商VPN或专线。

在安全管理区边界处部署防火墙,在保障安全管理区边界安全的前提下,通过配置策略放行网络安全产品的所需的通讯连接。

3、 工业入侵检测

在生产管理网核心旁路部署工业入侵检测(IDS-ICS),对水泥生产网络中存在的异常威胁、漏洞利用行为、恶意攻击进行实时检测。

4、工业监测审计

在生产控制网汇聚交换机旁路部署工控安全审计设备(SAS-ICS),对流经生产综合监控系统的网络流量进行审计。在工控系统网络交换机上部署现场级工业网络预警探针,负责监测工控系统流量。对违规操作、误操作、入侵行为进行监测,实时了解生产网络的安全状态,为事后追溯、定位提供证据,并将审计结果传送给平台。

5、 工业主机防护

在安全管理区部署工业主机卫士系统服务端,回转窑控制系统、预热发电系统、SCADA系统等业务子系统上位机部署工业主机卫士客户端(HGS),启用进程防护、病毒防护(非直杀)、主机加固、USB等外设接口的防护功能,加强对工业主机的安全防护,增强未知威胁防范能力。在安全管理区部署病毒服务器,企业管理网部署杀毒软件客户端,实现对非工业主机的防护。

6、 工业数据防泄漏设计

在核心交换机部署数据防泄漏系统,智能识别数据资产中所含有的敏感信息,对通过IM工具、网络、邮件、网盘等可能造成泄密的外发或上传行为进行实时防护,防护措施包括审计、阻断、告警等,有效阻止数据资产外泄,对企业数据资产进行实时防护。

7、 安全运维

在安全管理区部署运维堡垒机,设置ACL访问策略,保障运维数据流经过堡垒机到达运维资源。对运维过程进行录屏、键盘记录,并进行审计,保障远程运维安全。

8、工业态势感知

在水泥生产安全管理区部署厂级工业预警平台(INSP),负责对单个工厂网络安全情况进行分析、预警与响应。在总部部署集团级的工业网络预警平台,用来对各分厂工业网络安全情况进行统一的态势感知。

9、安全管理

首先,进行组织治理。明确网络安全负责人和管理组织,企业主要负责人是网络安全第一责任人,明确关键岗位和职责,关键岗位人员签署网络安全责任书等。其次,进行管理制度建设。主要从四个层面进行建设,包括一级文件的网络安全方针、战略;二级文件的管理规定、办法;三级文件的操作流程、规范、作业指导书、模板等;四级文件的各类表单、记录日志、报告等。最后,对制度文件进行评审、修订、发布、执行等。

四、客户价值

(1)全面提升水泥绿色矿山、智能工厂的合规性,符合国家主管部门、行业监管部门以及上级单位的安全要求;

(2)全面提升绿色矿山、水泥生产工控系统、生产管理系统等系统的安全防护与监测预警能力,助力水泥行业数字化转型;

(3)全面提升水泥生产企业从业人员的安全意识、安全技术水平和安全管理水平。