1.建设背景

在数字化转型快速推进的今天,政企用户越来越重视网络信息安全建设。同时,国家层面对于网络信息安全的管理要求不断提升,管理范围不断扩大。在面对高新业务的快速发展、以及安全隐患的不断升级的大环境下,如何构建完善的网络安全管理体系来保证内网安全,正面临诸多的风险挑战。

在终端管理层面,面临的突出风险是:外来终端未经授权访问内部核心业务服务器资源。未经识别的终端一旦允许随意访问内部业务资源,极其容易导致木马、病毒随终端一起混入网内,内部业务服务器资源有被泄露风险。同时,如果不合法终端本身存在漏洞隐患,也会导致安全风险。

2.现状及问题分析

为解决由非法终端访问内网业务服务器资源而引入的各类风险问题,严格的准入管理成为了构建终端安全管理体系的第一道重要防线,具体而言,需要有效识别终端设备并管理,杜绝身份不明的终端随意访问内部资源。为了确保终端准入控制不存在盲点,需要同时考虑彻底防止非法计算机利用直插网线、仿冒内网合法计算机IP和计算机名、直连网内合法计算机、私接路由这些常见和难以管理的方式违规访问内网业务服务器。

3.建设思路

基于360应用准入管理解决方案,实现终端准入管理,确保访问内网资源的终端是合法客户端。

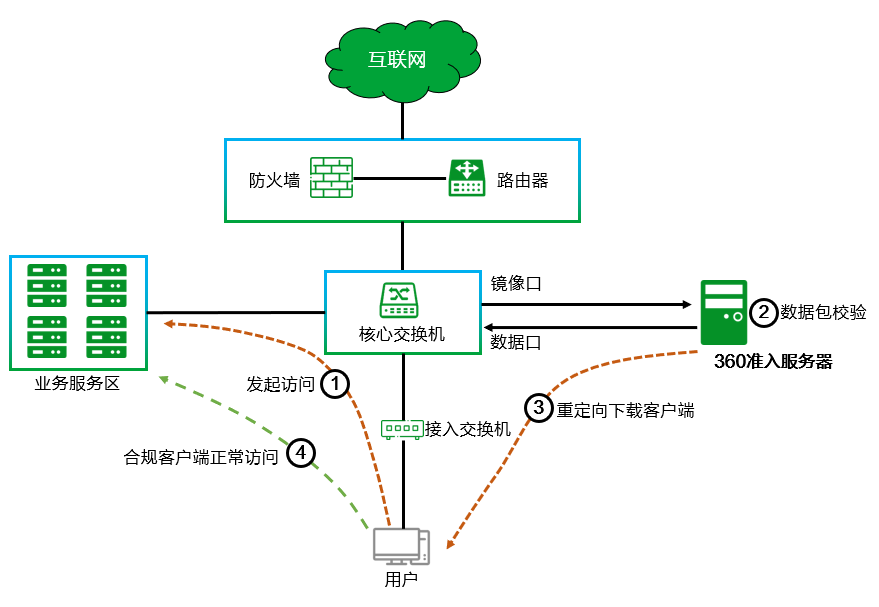

通过内网核心交换机旁接准入服务器,配置交换机镜像口,把流量引入准入服务器进行数据包合法性校验,通过校验的终端允许访问内部业务服务器。

3.1 设计目标

满足本单位的终端准入管理要求,解决由非法终端访问内网资源引入的各类风险问题:

1、有效识别终端设备并进行准入管理,禁止身份不明的终端随意访问内网服务器资源。

2、彻底防止非法计算机利用直插网线、仿冒内网合法计算机IP和计算机名、直连网内合法计算机、私接路由这些常见和难以管理的方式违规访问内网业务服务器。

3.2 设计原则

(1)实用性

系统建设时要充分考虑实用性,能起到真正的防护效果,同时不影响正常的生产办公业务,实现安全与效率的有机融合。系统操作交互界面应当尽可能简单易用,降低系统使用和维护的复杂度。

(2)扩展性

在技术的选用、功能的设计和实现等方面,应充分考虑长期建设需要,使后期终端管控功能和内容的增加能在一个开放性的平台上平滑扩展,而且要求易于管理,以降低后期管理维护成本,保障投资有效性,保证系统健康可持续拓展。

(3)有效性

实现有效检测,规避NAT、小路由等环境下的准入绕过行为。

4.建设方案

4.1 产品介绍

4.1.1 产品概述

360应用准入系统,基于客户端合法性进行识别控制,有效阻断非法终端访问内网业务服务器资源的行为,保障内网资源安全。

4.1.2 系统组成

360应用准入包含管控中心,准入服务器(NAC)以及准入客户端三部分组成:

管控中心:360终端安全管理系统管控中心,负责下发管理策略给准入服务器和客户端。

准入服务器(NAC):包含准入功能组件的高性能专用服务器,具有多种型号。

准入客户端:向准入服务器发送终端信息。

4.1.3 实现原理

准入服务器采用旁路镜像部署模式,通过旁路连接到网络核心交换中,通过监控路由交换数据,识别客户端在通讯过程中发送的通讯数据中标识,并判断其是否合法。未安装客户端软件的终端,因为无法发送标识数据,所以无法通过准入校验,未通过验证的终端将被拒绝访问内部业务服务器资源。

4.1.4 准入功能

1.基础功能

1)部署方式支持旁路部署方式,对现有网络拓扑架构无重大影响。

2)支持多VLAN、多路由器情况,支持NAT形式的地址转换环境。

3)能够通过数据包的IPID方式判断终端合法性。

2.重定向机制

对于未安装客户端软件的终端提供网页重定向机制,显示客户端的安装提示,指示使用者主动安装客户端管理程序。

3.例外终端入网机制

为适应更多用户场景,如外来访客可能不便安装客户端。通过配置例外终端,即使未安装客户端也可以顺利通过准入访问内部业务资源。管理员可将例外终端的相应标识特征,比如IP、MAC等添加到例外策略中,当终端入网时,会校验其是否为例外终端,校验通过后,例外终端则可以访问内部资源。

4.2 部署架构

本建设方案,将准入服务器连接到交换机出口的镜像端口上,对流经镜像端口的 TCP 数据包进行过滤,控制其是否可以通过准入服务器。旁路部署模式,对用户的网络架构无重大影响。

4.3 应用场景

4.3.1 应用场景1:合规终端允许访问保护区服务器资源

场景描述:外来计算机接入到内网网络中,可能会给内网核心业务服务器造成极大的安全风险。

潜在风险:内部重要业务系统信息被非法访问,同时可能会把病毒传染给内网计算机。

管理需求:禁止非法的外来终端访问内网业务服务器资源。

解决方案:用户可以将内部业务区服务器资源划分保护区。通过应用准入,对未安装客户端软件的计算机,限制其访问业务保护区服务器资源。

4.3.2 应用场景2:特殊终端设备例外入网

场景描述:内网可能存在部分老旧设备、特权终端、特殊硬件设备不能够安装客户端程序,但同时这类终端设备有访问业务保护区服务器资源的需求。

管理需求:希望能够将这些特殊设备例外放行,不影响其正常办公。

解决方案:对于计算机或特殊网络设备,可通过IP、MAC方式例外放行;对于移动设备,通过识别Http包中的关键字进行例外,例外的设备可以正常访问保护区的服务器资源。

4.3.3 应用场景3:复杂网络环境,NAT转换场景

场景描述:内部网络结构较为复杂,存在多层NAT转化。

NAT 有三种实现方式,即静态转换 Static Nat、动态转换 DynamicNAT和端口地址转换OverLoad。

静态地址转换(静态NAT):本地和全局地址之间的一对一地址映射;

动态地址转换(动态NAT):本地和全局地址之间多对多地址的映射;

端口地址转换(NAT Overload;):使用端口在本地和全局地址之间进行

多播地址映射。

1、静态转换

静态转换是指将内部网络的私有IP地址转换为公有IP地址,IP地址对是一对一的,是一成不变的,某个私有IP地址只转换为某个公有IP地址。借助于静态转换,可以实现外部网络对内部网络中某些特定设备(如服务器)的访问。

2、动态转换

动态转换是指将内部网络的私有IP地址转换为公用IP地址时,IP 地址是不确定的,是随机的,所有被授权访问上Internet的私有IP地址可随机转换为任何指定的合法IP地址。也就是说,只要指定哪些内部地址可以进行转换,以及用哪些合法地址作为外部地址时,就可以进行动态转换。动态转换可以使用多个合法外部地址集。当ISP提供的合法IP地址略少于网络内部的计算机数量时。可以采用动态转换的方式。动态转换的应用场景一般分为两种:

一是在防火墙设置VPN连接,这样外网的机器都可以访问内网,访问时是以同一个IP地址进行访问。

二是在内网接入小路由,如某个部门中放置一个家用小路由,这样小路由下面的机器就可以通过一个公共的IP地址访问网络。

3、NAT OverLoad(PAT)

使用端口在本地和全局地址之间进行多播地址映射。这种方法也称为NAT Overload,可以将多个地址映射到一个或多个地址,因为每个私有地址也由端口号跟踪。

管理需求:对NAT设备下的终端设备实现访问控制,规避出现漏防终端设备的情况,避免保护区服务器资源受到威胁。

解决方案:通过IPID技术可以识别出NAT设备或小路由下面的终端哪台安装了客户端软件哪台没有安装客户端软件,即使IP地址出现变化,也能实现准入控制,避免漏防终端。

5.方案优势

简单化部署方式

准入服务器采用旁路镜像的部署模式,可在不改变用户原有网络结构基础上,实现对终端访问内网资源的控制及管理,同时避免对网络拓扑结构产生较大影响。

有效规避准入绕过行为

适应多VLAN、多路由器情况网络,支持NAT形式的地址转换环境,基于数据包的IPID判断终端合法性,有效规避小路由、NAT等环境下的准入绕过行为。

Windows和信创终端统一管理

可以同时支持Windows终端与信创桌面机的准入控制,满足信创过渡期内不同系统终端的准入管理要求。