概述

从漏洞攻击到弱口令攻击,从加密文件到泄露数据,从单一扩散到成立供应商集中扩散,在网络和数字世界里,勒索这门生意通过不断的转型升级,在这几年中正“野蛮生长”。

勒索病毒REvil攻击了计算机巨头宏碁(Acer)并勒索赎金5000万美元,创下勒索赎金数额之最;而一款名为Sarbloh的新勒索软件正在通过恶意Word文档进行传播,其竟还包含了支持印度农民抗议的信息;大洋洲另一边,荷兰电子票务平台Ticketcounter190万条用户邮件信息被盗,由于勒索未遂,黑客在论坛上公开了数据库…这些,也只是勒索病毒恶行的冰山一角。

勒索案例

1989年,黑客还在以人工投递软盘的方式传播勒索病毒,而随着数字货币兴起,数年之间,加密+索要比特币的攻击方式成为勒索病毒的标配,并疯狂增长,同时也导致传播方式被拓展。

2013年勒索病毒进入成型期,开始大面积以邮件、网页挂马的方式借助互联网进行定向传播;而通过漏洞无定向的扩散,则更是轻易便在全球范围内掀起一场勒索恐慌。2017年5月12日,一种名为“想哭”的勒索病毒袭击全球150多个国家和地区。直至目前,通过RDP弱口令暴破等方式实现病毒精准投放,也已经不是新鲜案例了。

更意想不到的是,除了赎金,数据泄露勒索也已经成为一门生意。

勒索者通过入侵并控制目标用户电脑,要求企业支付一定的金额进行数据赎回,否则将在指定的时间公布这些机密数据。勒索运营者甚至在接受采访的时候表示:“进入勒索软件行业以来,它带来了丰厚的利润。”

无论是精准投放病毒,还是数据泄漏,显然,企业已经成为勒索病毒的主要攻击目标。而从火绒统计数据来看,也可以进一步佐证这一结论。

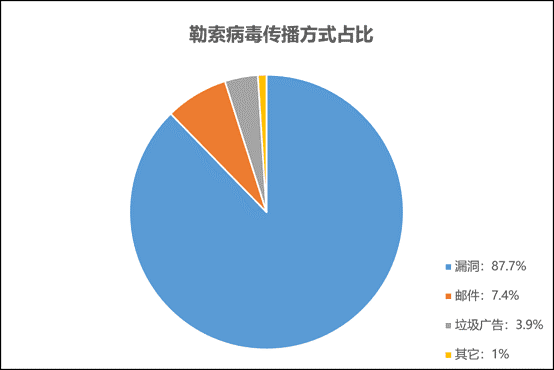

根据”火绒威胁情报系统”监测和和评估,从2018年初到9月中旬,勒索病毒总计对超过200万台终端发起过攻击,攻击次数高达1700万余次,勒索病毒主要通过三种途径传播:漏洞、邮件和广告推广,其中,通过漏洞发起的攻击占攻击总数的87.7%。(具体数据如下图)

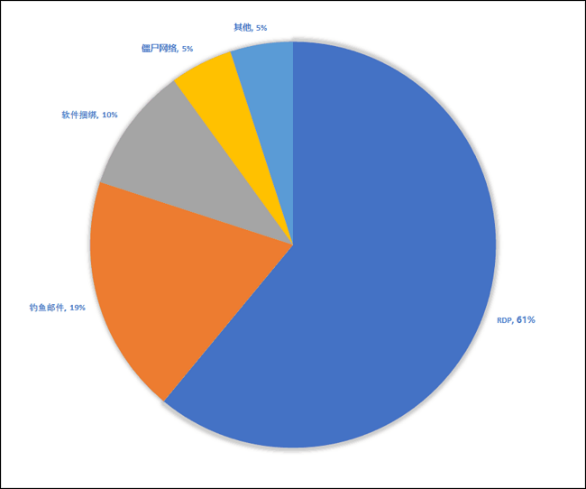

根据火绒报告《勒索事件回顾:RDP弱口令渗透愈演愈烈》显示:在过去的一年里,勒索病毒的攻击方式从漏洞、邮件、激活工具等大比例转变为RDP弱口令渗透。据“火绒在线支持和响应中心”平台统计,在火绒处理的勒索事件中,高达61%的勒索攻击选择使用RDP弱口令渗透进行传播。(具体数据如下图)

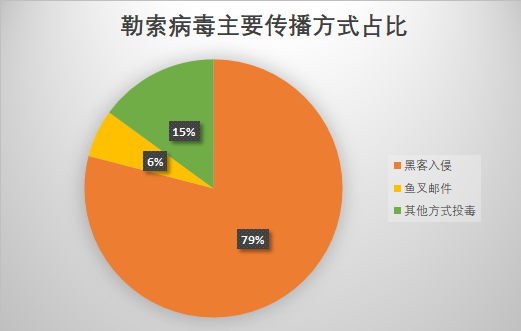

而在2020年火绒跟进响应的主要勒索病毒现场中,企业问题高居不下,且企业终端被黑客入侵植入勒索病毒的情况屡见不鲜。经过火绒分析统计,有高达79%的勒索病毒攻击事件是由黑客入侵引发,在被黑客入侵的勒索病毒事件中,又有78%的现场为黑客通过RDP(Remote Desktop Protocol,即远程桌面协议)远程登录的方式植入、执行勒索病毒。(具体数据如下图)

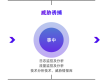

勒索病毒的传播途径和方式日益复杂,随着勒索病毒转型升级的不断加码,带给安全行业的挑战也日益增大,传统的防守方式已经不足以完全应对勒索病毒的威胁。火绒在自研反病毒引擎基础上,再构建一个纵深防御体系,多角度、多维度应对勒索病毒不同的攻击方式,做到“防守反击”,将威胁拒之终端外,为用户带来良好安全环境。

勒索防护

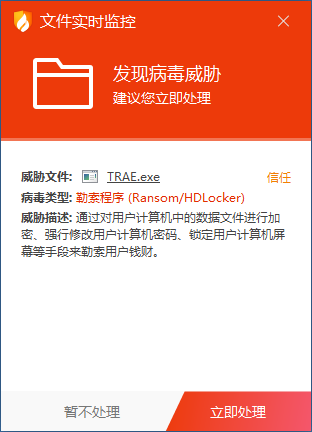

对于邮件、文档、网页等传播方式,火绒配置了【常规扫描查杀】、【文件实时监控】、【恶意行为监控】、【勒索诱捕】等基础查杀功能;对于漏洞这种大面积无定向传播的病毒,则在【系统加固】、【邮件监控】之外,推出【网络入侵拦截】、【横向渗透防护】等功能,有效阻止病毒从外部入侵或在内部流窜。

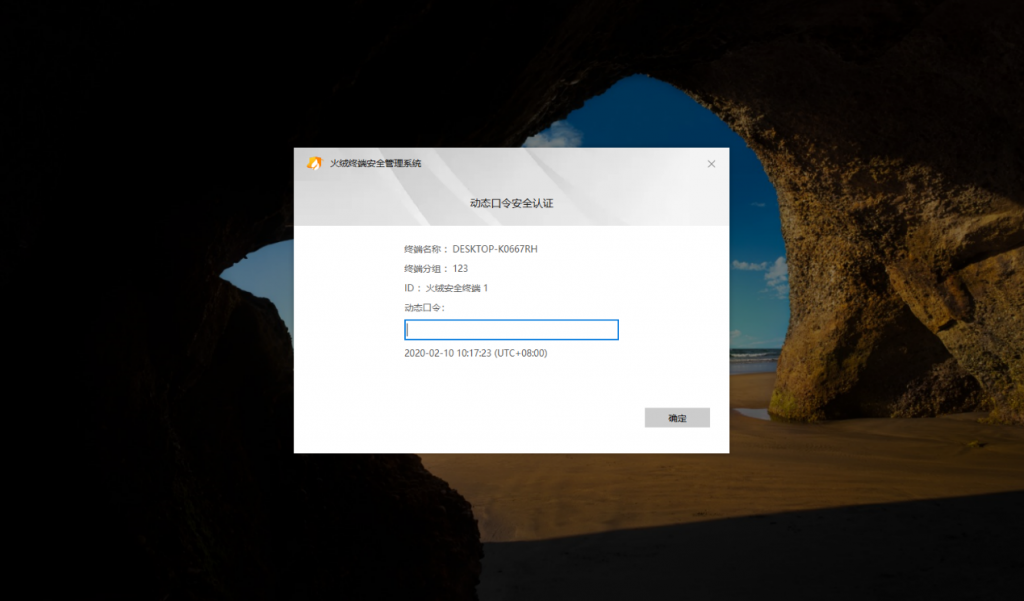

对于近几年常见的RDP弱口令入侵,则及时推出【暴破攻击防护】、【远程登录防护】、【终端动态认证】等功能,通过可疑动作识别、白名单设置、以及二次验证等方式,对企业用户进行多重角度的防护。

总的来说,勒索病毒目前呈现出的是:攻击方式的多样化、攻击目标的精准化、攻击开展的制度化。这也意味着勒索病毒与终端安全的攻防战势必会更加激烈,而对于勒索病毒的防御,在做好充分的可查杀之外,更重要的是在终端各个角落提前布置防线。