金融业VPN安全加固的背景

内外网的边界模糊化

员工的办公地点多样化

交互时段超越工作时间

员工全时段接触内网

内网边界开始往外延伸

绝对的信任不复存在

攻击和泄露事件在增加

大量存在的身份盗用

不安全的人、用户和设备

企业急需重构信任的基础

零信任的安全模式

现有安全机制不够安全

我们选择不相信任何人

在明确授权下,并接受完全审查才能访问内网资源

信任关系需要重新构建

等保2.0新增的重要要求项

安全审计:应确保审计记录的留存时间符合法律法规。

具体要求:应能对远程访问的用户行为、访问互联网的用户行为等单独进行行为审计和数据分析。

出自等保第三级→安全通用要求→8.1.3 安全区域边界→8.1.3.5 安全审计

等保2.0框架和思路的变化

原来等保1.0没有完整的体系思路,以单点的、被动防御为主。

现在等保2.0变成了事前,事中,事后,防不住要审计,出现问题还可以事后溯源,是一个整体化的体系进行分类管控。

法律条款

第二十一条规定:保障网络免受干扰、破坏或者未经授权的访问,防止网络数据泄露或者被窃取、篡改

第二十一条 防止网络数据泄露或者被窃取、篡改

(四)采取数据分类、重要数据备份和加密等措施

第四十二条

网络运营者应当采取技术措施和其他必要措施,确保其收集的个人信息安全,防止信息泄露、毁损、丢失

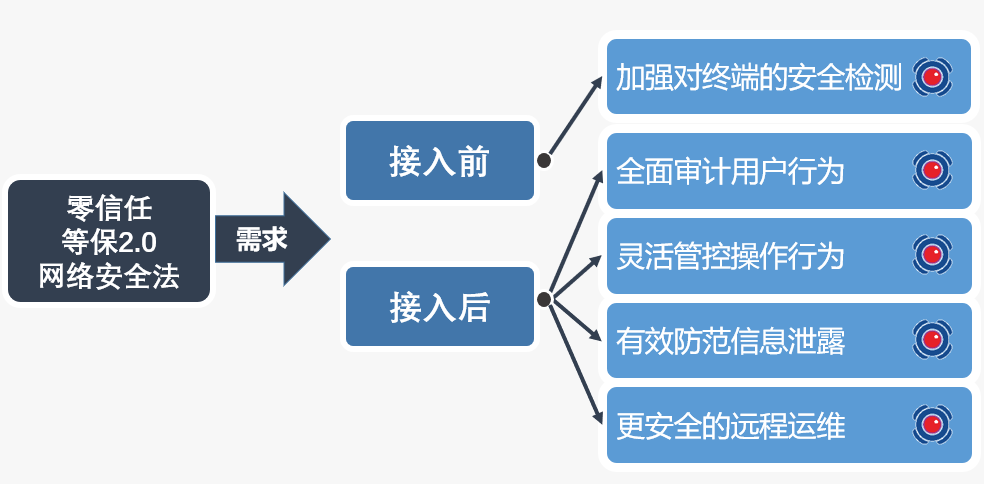

铭冠网安金融业VPN终端管理安全加固五大需求

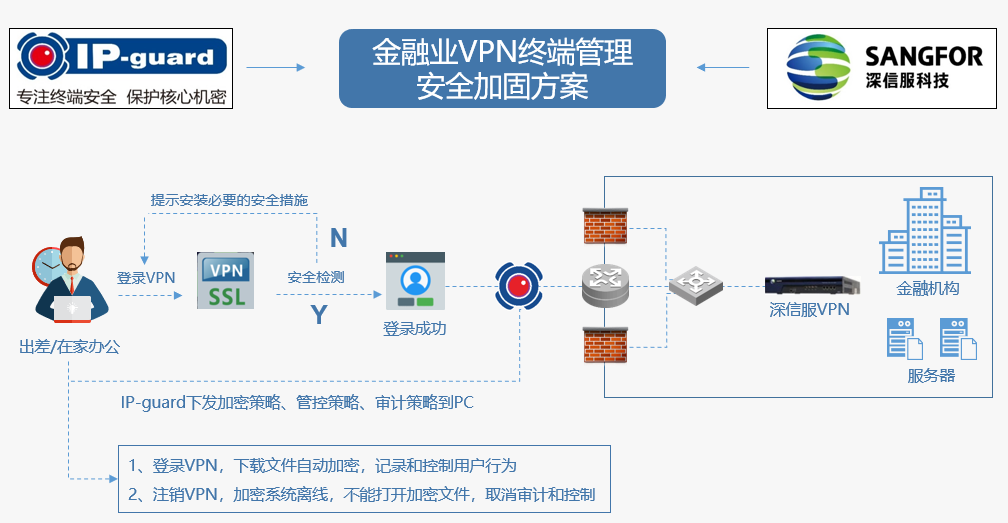

铭冠网安金融业VPN安全加固方案的全局视图

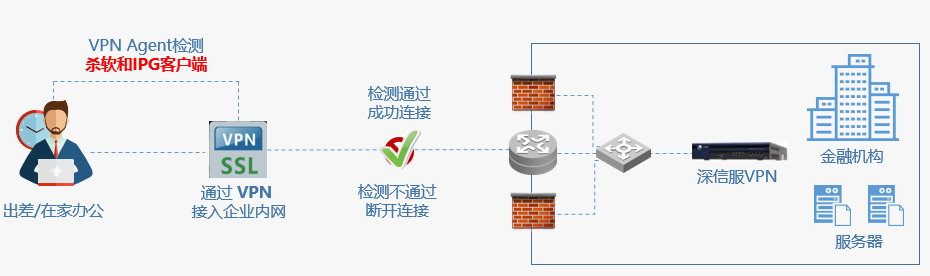

场景一:VPN接入前的主机安全检测

场景需求描述

在“零信任”理论的安全发展趋势下,外部计算机通过VPN接入银行内网可能会带来安全风险,需要更严格的接入安全检测,实现更有效的“身份认证”

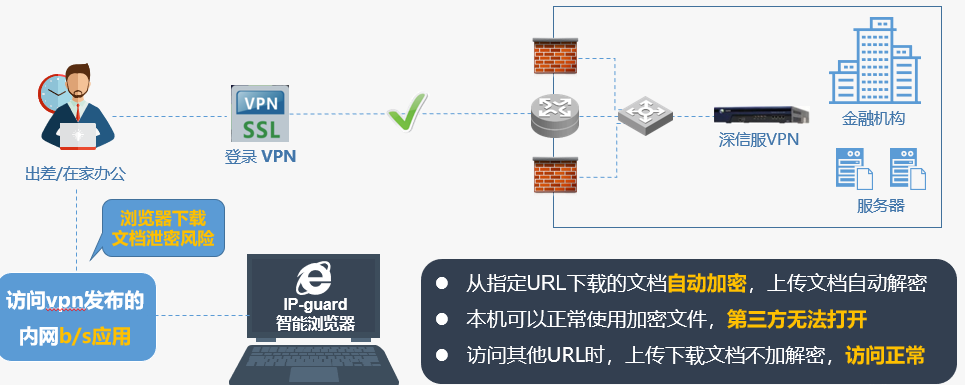

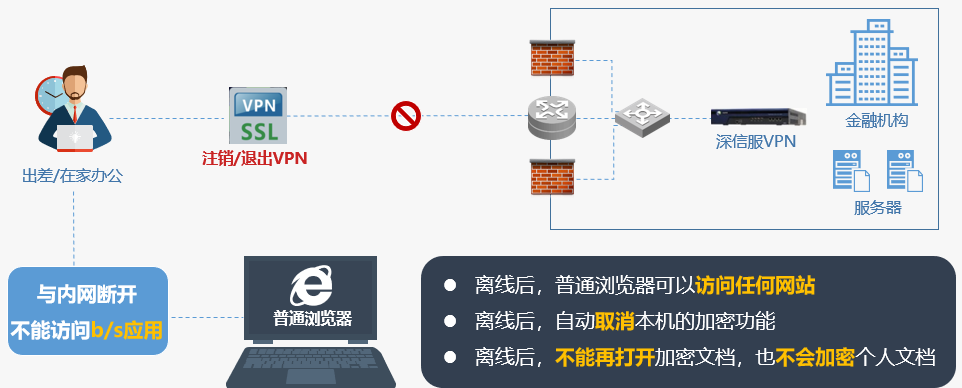

场景二:VPN接入后文档下载加密保护

场景需求描述

VPN用户远程接入银行内网后,有可能会直接从重要的业务系统下载资料到本地电脑,有很大的重要数据信息泄露的风险,需要对下载文件进行加密,实现有效的“事前防护“

场景需求描述

VPN用户远程接入银行内网后,有可能会直接从重要的业务系统下载资料到本地电脑,有很大的重要数据信息泄露的风险,需要对下载文件进行加密,实现有效的“事前防护“

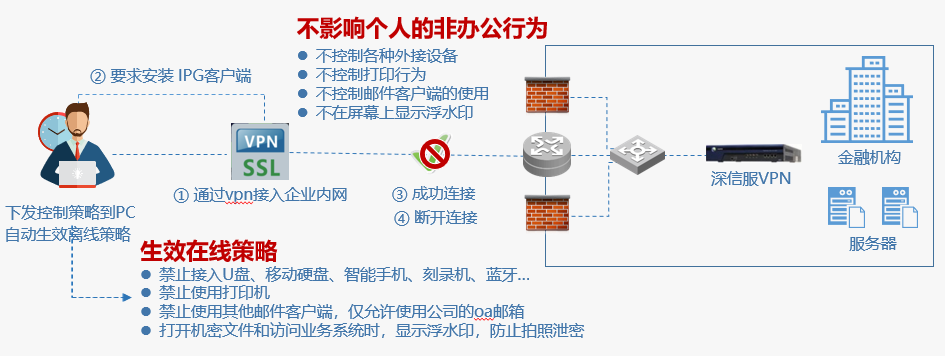

场景三:VPN接入后的用户操作管控

场景需求描述

对接入的终端计算机进行必要的权限控制,避免因为用户随意访问银行内网或者下载文件带来安全风险,有效的实现“事中控制”。

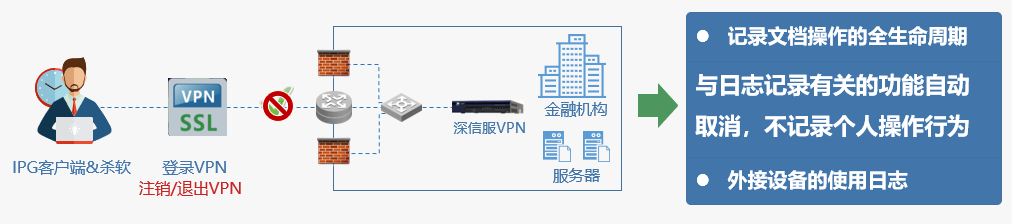

场景四:VPN接入后的用户行为审计

场景需求描述

对用户访问银行内网的行为进行全面记录,有效实现事前震慑与事后追溯,实现有效的“事后审计”

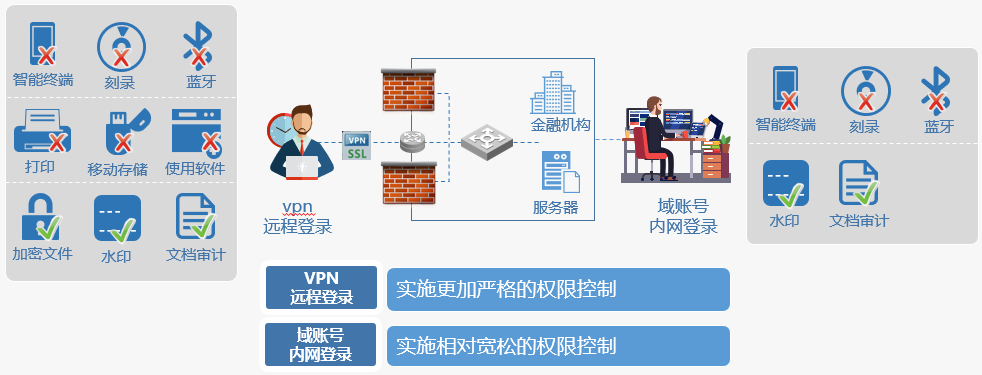

场景五:对同一个用户账户的智能区分

场景需求描述

使用同一个域账号,在两种接入状态下(vpn远程接入/在银行内网接入)自动进行智能区分,执行有差别的控制策略,实施灵活有效的安全管理

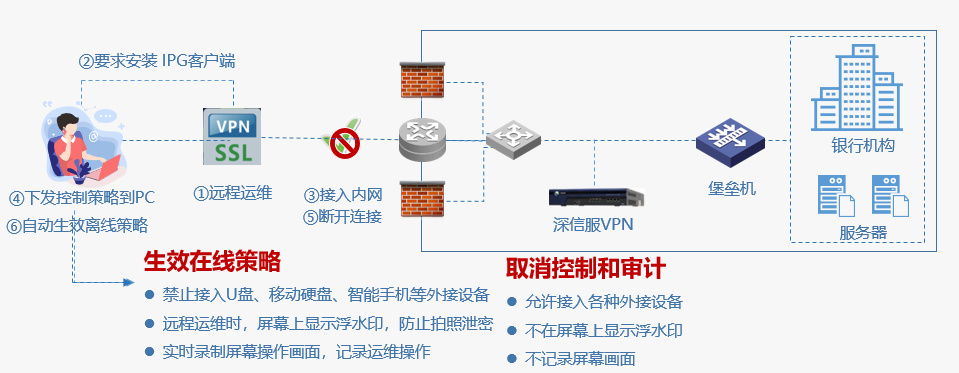

场景六:更安全的堡垒机接入场景

场景需求描述

更好的提高远程终端通过VPN接入银行内网堡垒机的安全性,降低因违规运维操作导致的泄密风险

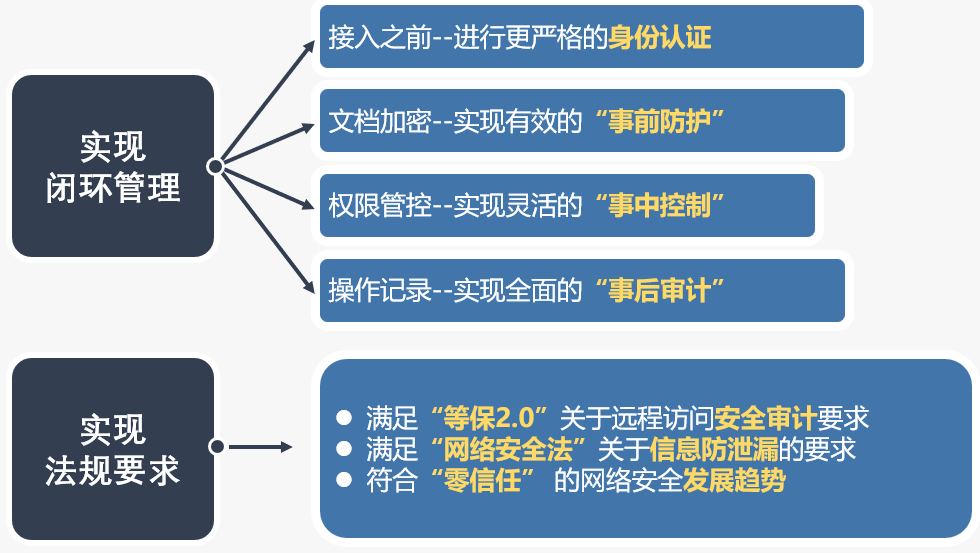

铭冠网安金融业信息防泄漏方案总结

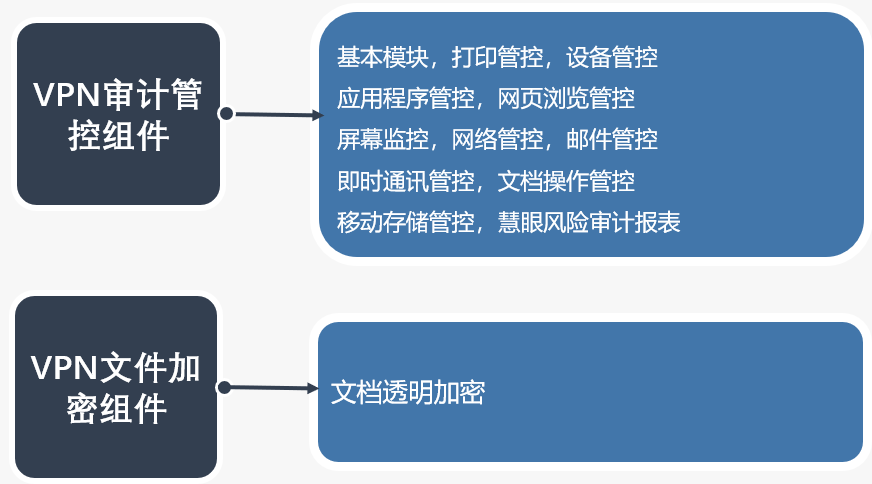

铭冠网安金融业VPN安全加固组件功能明细